工具介绍:

介绍:

CDK是一款为容器环境定制的渗透测试工具,在已攻陷的容器内部提供零依赖的常用命令及PoC/EXP。集成Docker/K8s场景特有的 逃逸、横向移动、持久化利用方式,插件化管理。 零依赖 Docker/K8s 渗透工具包

教程、配置和使用案例请访问 https://github.com/cdk-team/CDK/wiki/CDK-Home-CN

下载链接: https://github.com/cdk-team/CDK

功能:

信息收集,指定逃逸,自动逃逸,修复功能等

CDK包括三个功能模块

- Evaluate: 容器内部信息收集,以发现潜在的弱点便于后续利用。

- Exploit: 提供容器逃逸、持久化、横向移动等利用方式。

- Tool: 修复渗透过程中常用的linux命令以及与Docker/K8s API交互的命令。

1

2

3

4

5

| cdk evaluate [--full]

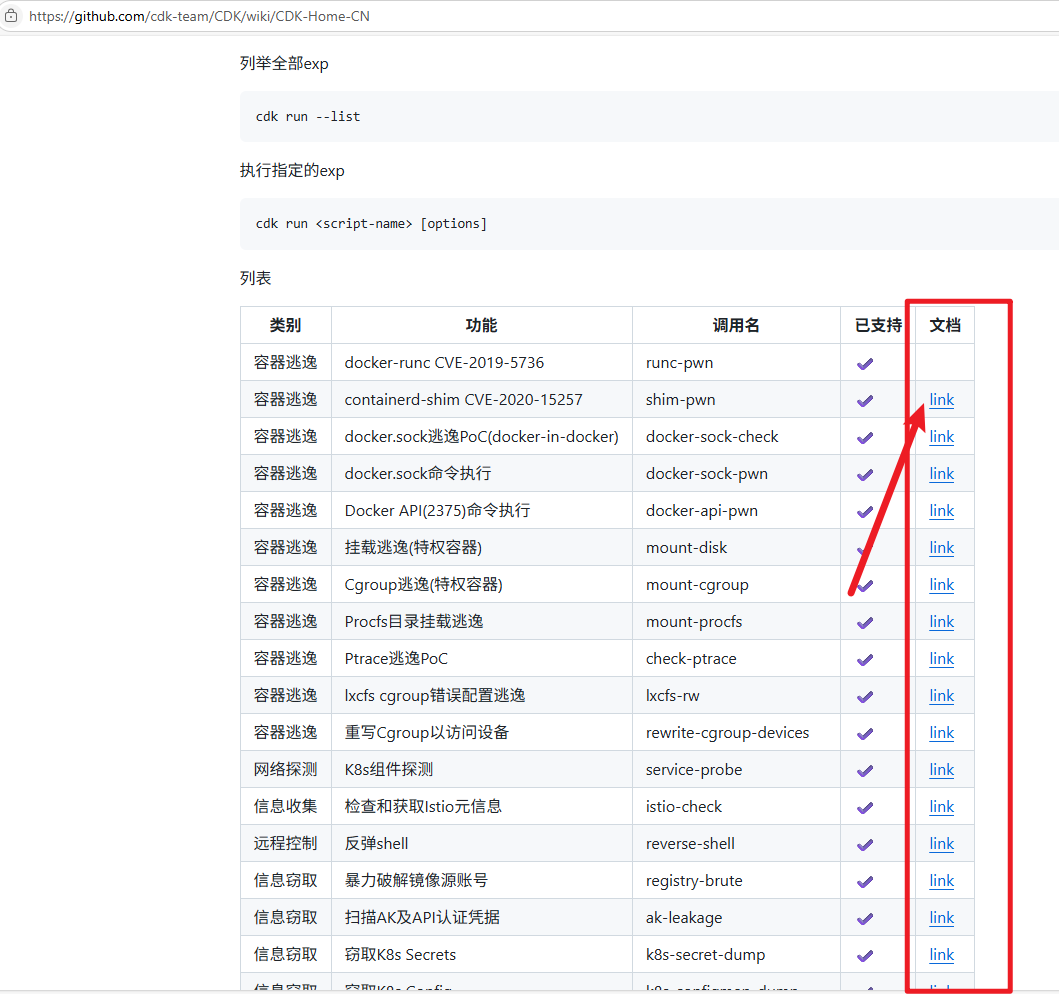

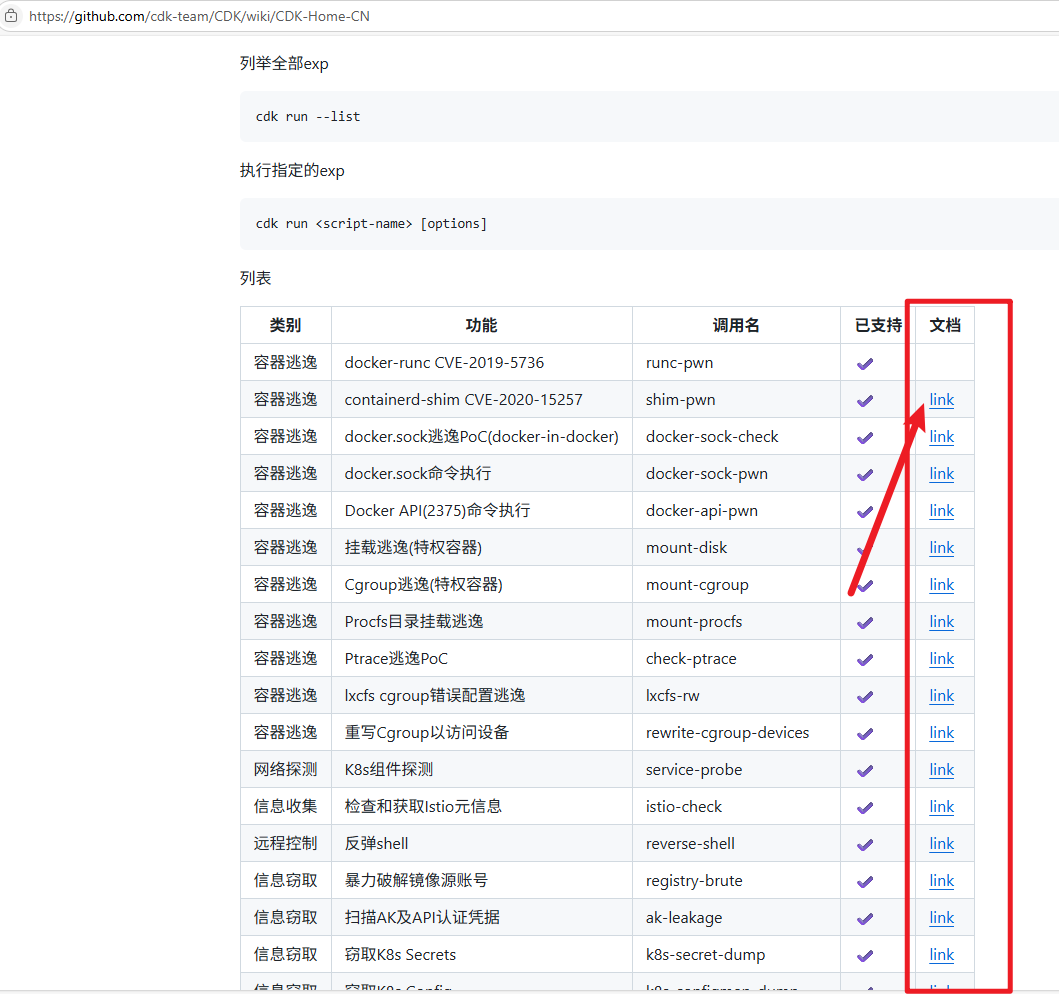

cdk run --list

cdk auto-escape id

cdk run <script-name> [options]

一般要看教程来使用:https:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

| 使用方式:

cdk evaluate [--full]

cdk run (--list | <exploit> [<args>...])

cdk <tool> [<args>...]

评估:

cdk evaluate 收集信息,查找容器中的弱点。

cdk evaluate --full 在收集信息时启用文件扫描。

利用:

cdk run --list 列出所有可用的漏洞利用。

cdk run <exploit> [<args>...] 运行单个漏洞利用,文档请参阅 https://github.com/Xyntax/CDK/wiki

工具:

vi <file> 像使用 "vi" 命令一样编辑容器中的文件。

ps 显示进程信息,类似于 "ps -ef" 命令。

nc [options] 创建 TCP 隧道。

ifconfig 显示网络信息。

kcurl (get|post) <url> <data> 向 K8s API 服务器发起请求。

ucurl (get|post) <socket> <uri> <data> 向 Docker Unix 套接字发起请求。

probe <ip> <port> <parallel> <timeout-ms> TCP 端口扫描,示例:cdk probe 10.0.1.0-255 80,8080-9443 50 1000。

选项:

-h --help 显示帮助信息。

-v --version 显示版本信息。

|