免杀之CS前置隐匿

一. 工具地址:

1 | |

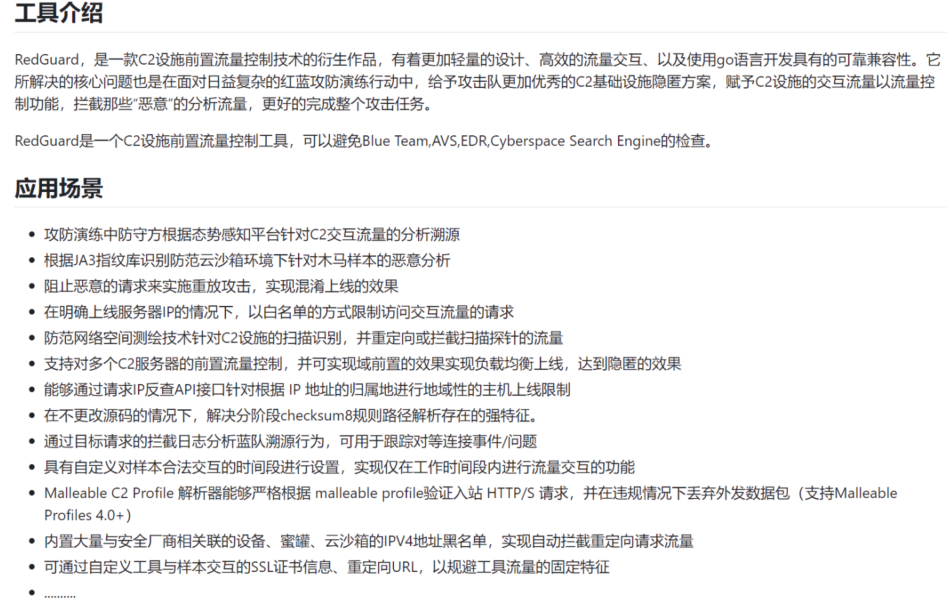

二. 工具介绍:

三. 工具的使用:

3.1 运行服务端的cs

1 | |

3.2 RedGuard_64 运行

反向代理服务器上, 也就是RedGuard运行的机器, 运行RedGuard(第一次运行会生成配置文件, 再次运行RedGuard_64)

1 | |

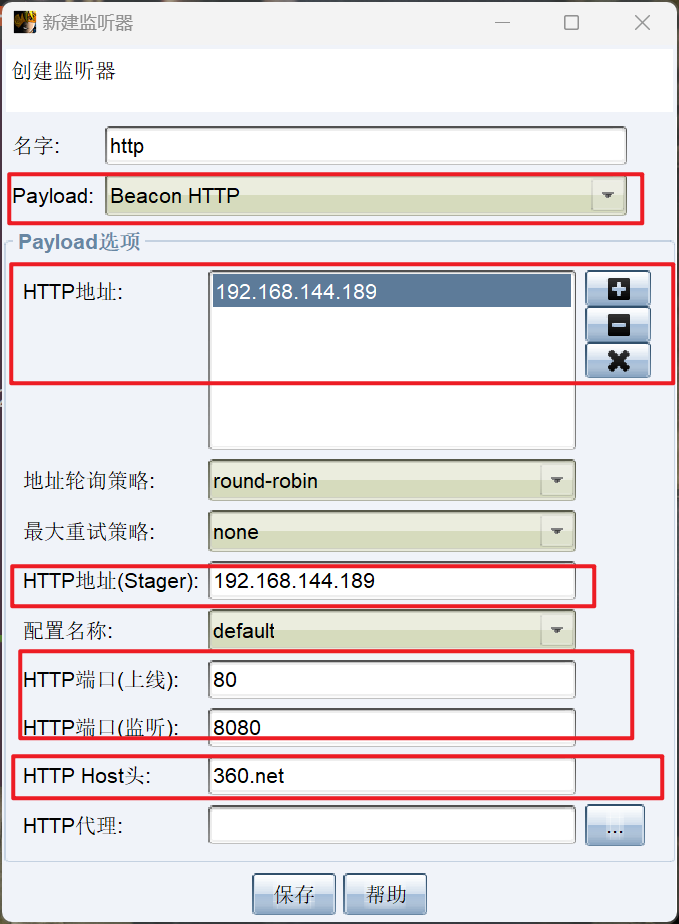

3.3 打开客户端创建监听器 (HTTPS 和 HTTP是一样的)

1 | |

3.4 然后保存监听器

修改配置文件 .RedGuard_CobaltStrike.ini (热加载,修改及生效!)

1 | |

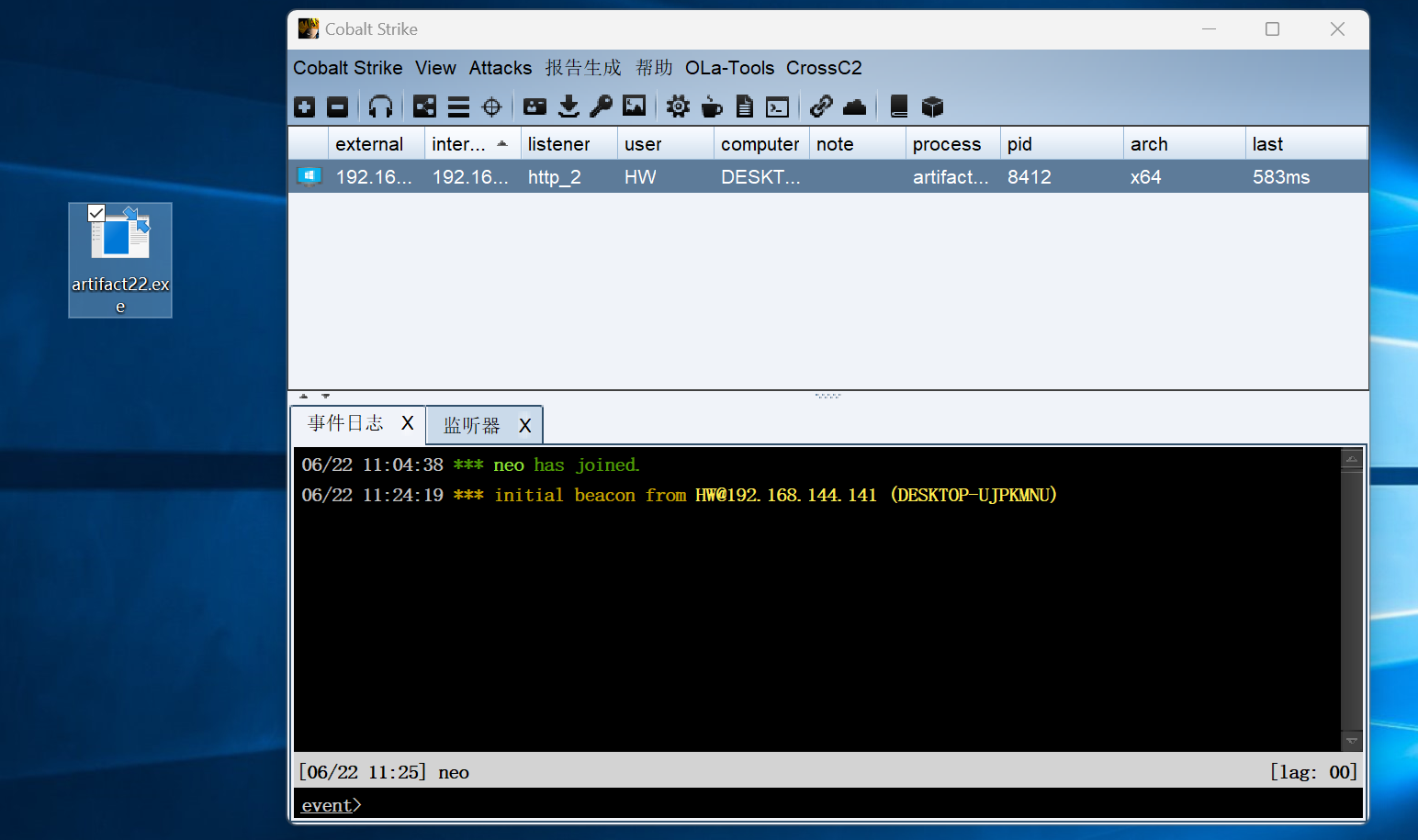

成功上线:

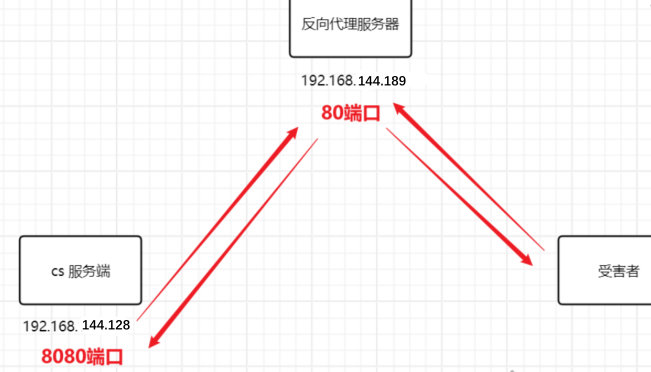

流量走向:

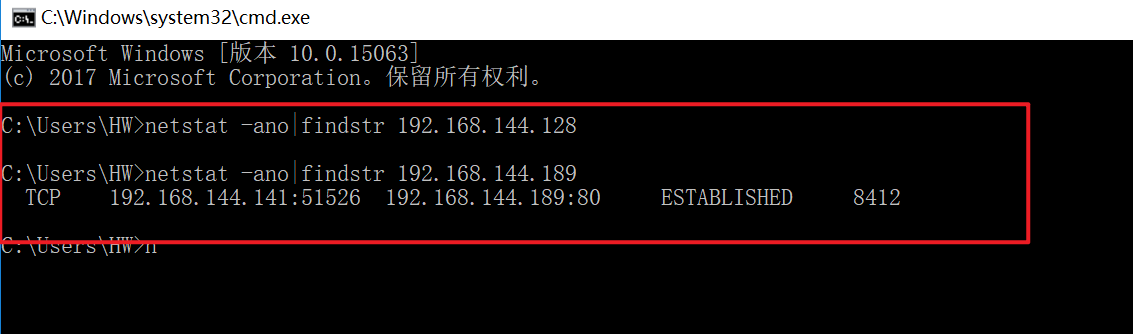

当受害者机器运行样本之后, 访问反向代理服务器的地址 http://192.168.144.189:80, 然后反向代理服务器根据配置文件转发到http://192.168.144.128:8080 cs服务端和beacon的通信地址, 然后上线cs

这样有什么好处?

隐藏真正cs服务端的真实ip地址, 样本所在机器的通信流量只有反向代理服务器的

1 | |

在加上我们配置了host头, 直接访问, 会跳转到360官网,溯源就不好进行了

补充:

公网的话需要进行安全组的释放!!!

关于更多RedGuard用法:

https://github.com/wikiZ/RedGuard/blob/main/doc/README_CN.md

省份(可以限制cs服务器只能连接国内的机器)

1 | |

总结:通过RedGuard工具,可以达到CS服务器的地址隐藏的效果。难以进行溯源

免杀之CS前置隐匿

http://example.com/2025/06/21/免杀之CS前置隐匿/